e가 가장 작은 게 가장 빠를거라고?

#!/usr/bin/env python3

from Crypto.Util.number import getPrime, inverse, bytes_to_long, long_to_bytes

e = 1

d = -1

while d == -1:

p = getPrime(512)

q = getPrime(512)

phi = (p - 1) * (q - 1)

d = inverse(e, phi)

n = p * q

flag = b"XXXXXXXXXXXXXXXXXXXXXXX"

pt = bytes_to_long(flag)

ct = pow(pt, e, n)

print(f"n = {n}")

print(f"e = {e}")

print(f"ct = {ct}")

pt = pow(ct, d, n)

decrypted = long_to_bytes(pt)

assert decrypted == flag

문제 코드이다. e로 1을 사용하고 있다.

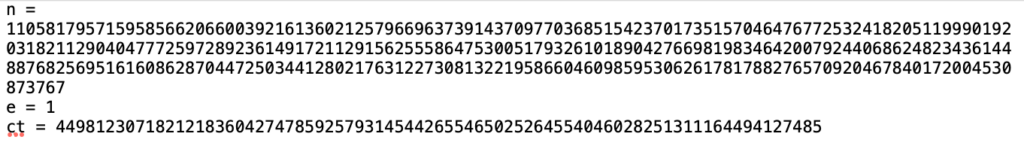

주어진 결과는 다음과 같다.

그런데 RSA의 암호화는 ct=pt^e mod N인데 e가 1이면 ct와 pt가 동일하지 않나?

from Crypto.Util.number import *

n = 110581795715958566206600392161360212579669637391437097703685154237017351570464767725324182051199901920318211290404777259728923614917211291562555864753005179326101890427669819834642007924406862482343614488768256951616086287044725034412802176312273081322195866046098595306261781788276570920467840172004530873767

e = 1

ct = 44981230718212183604274785925793145442655465025264554046028251311164494127485

print(long_to_bytes(ct))

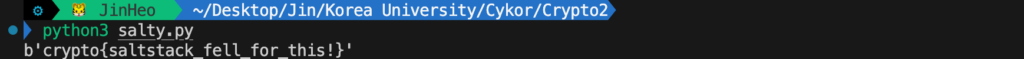

너무 간단한 문제이다. RSA의 구조를 이해하기만 했다면 바로 풀리는 문제.

🚩 crypto{saltstack_fell_for_this!}