위의 everything is big 문제에서부터 뭔가를 더 보완한 거 같다. 문제 코드를 보자.

#!/usr/bin/env python3

from Crypto.Util.number import getPrime, bytes_to_long, inverse

from random import getrandbits

from math import gcd

FLAG = b"crypto{?????????????????????????????????????}"

m = bytes_to_long(FLAG)

def get_huge_RSA():

p = getPrime(1024)

q = getPrime(1024)

N = p*q

phi = (p-1)*(q-1)

while True:

d = getrandbits(512)

if (3*d)**4 > N and gcd(d,phi) == 1:

e = inverse(d, phi)

break

return N,e

N, e = get_huge_RSA()

c = pow(m, e, N)

print(f'N = {hex(N)}')

print(f'e = {hex(e)}')

print(f'c = {hex(c)}')

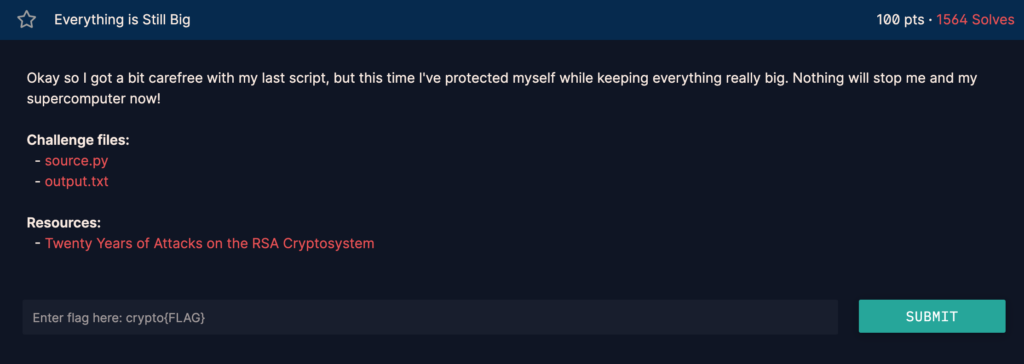

e를 구하는 조건이 (3d)^4가 N보다 크고 phi(N)과 d가 서로소일 때로 바뀌었다.

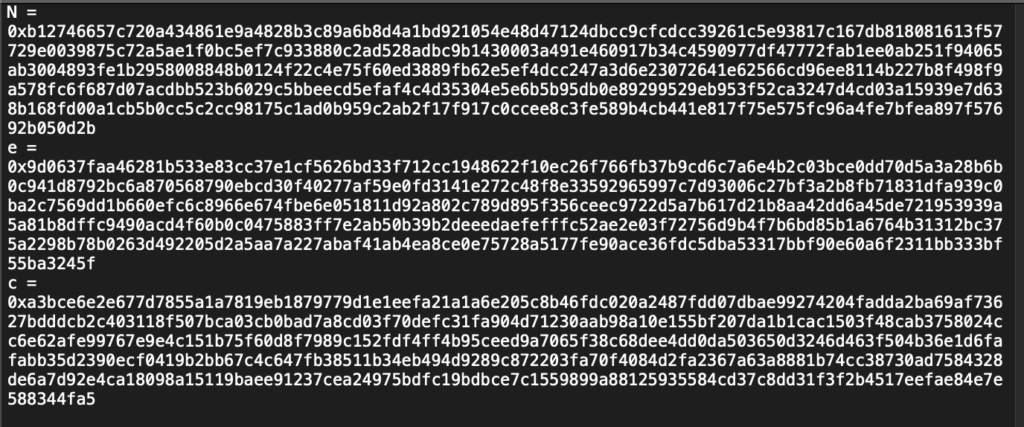

output은 다음과 같았다.

아무리 e를 구하는 조건이 달라졌다 하더라도, 여전히 N이 매우 크고 d가 상대적으로 작기 때문에 위너 공격이 유효한 상황이다. 따라서 이전 문제에서 위너 공격을 가한 코드를 빌려왔다.

from Crypto.Util.number import *

import RSAwienerHacker

N = 0xb12746657c720a434861e9a4828b3c89a6b8d4a1bd921054e48d47124dbcc9cfcdcc39261c5e93817c167db818081613f57729e0039875c72a5ae1f0bc5ef7c933880c2ad528adbc9b1430003a491e460917b34c4590977df47772fab1ee0ab251f94065ab3004893fe1b2958008848b0124f22c4e75f60ed3889fb62e5ef4dcc247a3d6e23072641e62566cd96ee8114b227b8f498f9a578fc6f687d07acdbb523b6029c5bbeecd5efaf4c4d35304e5e6b5b95db0e89299529eb953f52ca3247d4cd03a15939e7d638b168fd00a1cb5b0cc5c2cc98175c1ad0b959c2ab2f17f917c0ccee8c3fe589b4cb441e817f75e575fc96a4fe7bfea897f57692b050d2b

e = 0x9d0637faa46281b533e83cc37e1cf5626bd33f712cc1948622f10ec26f766fb37b9cd6c7a6e4b2c03bce0dd70d5a3a28b6b0c941d8792bc6a870568790ebcd30f40277af59e0fd3141e272c48f8e33592965997c7d93006c27bf3a2b8fb71831dfa939c0ba2c7569dd1b660efc6c8966e674fbe6e051811d92a802c789d895f356ceec9722d5a7b617d21b8aa42dd6a45de721953939a5a81b8dffc9490acd4f60b0c0475883ff7e2ab50b39b2deeedaefefffc52ae2e03f72756d9b4f7b6bd85b1a6764b31312bc375a2298b78b0263d492205d2a5aa7a227abaf41ab4ea8ce0e75728a5177fe90ace36fdc5dba53317bbf90e60a6f2311bb333bf55ba3245f

c = 0xa3bce6e2e677d7855a1a7819eb1879779d1e1eefa21a1a6e205c8b46fdc020a2487fdd07dbae99274204fadda2ba69af73627bdddcb2c403118f507bca03cb0bad7a8cd03f70defc31fa904d71230aab98a10e155bf207da1b1cac1503f48cab3758024cc6e62afe99767e9e4c151b75f60d8f7989c152fdf4ff4b95ceed9a7065f38c68dee4dd0da503650d3246d463f504b36e1d6fafabb35d2390ecf0419b2bb67c4c647fb38511b34eb494d9289c872203fa70f4084d2fa2367a63a8881b74cc38730ad7584328de6a7d92e4ca18098a15119baee91237cea24975bdfc19bdbce7c1559899a88125935584cd37c8dd31f3f2b4517eefae84e7e588344fa5

d=RSAwienerHacker.hack_RSA(e,N)

print(long_to_bytes(pow(c,d,N)))

N, e, c만 바꿔줬다.

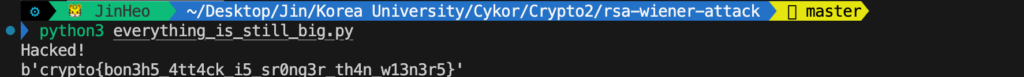

성공!

🚩 crypto{bon3h5_4tt4ck_i5_sr0ng3r_th4n_w13n3r5}